目次

「知っておきたい・基本」シリーズでは、中小企業IT担当者の方にぜひ知っていただきたいIT関連の基礎知識をお伝えします。

前回は「ビジネス複合機の基本」をお送りしました。

知っておきたい「ビジネス複合機の基本キーワード5選」~中小企業IT担当者向け

「知っておきたい・基本」シリーズでは、中小企業IT担当者の方にぜひ知っていただきたいIT関連の基礎知識をお伝えします。今回のテーマは「ビジネス複合機」。近年、ビジネス複合機の機能は拡充されており、オフィスにおけるその役割も大きく進化しています。

今回のテーマは「セキュリティの基本」です。

浅間商事ではこれまで、さまざまな角度からセキュリティ対策を解説してまいりました。

本記事では、重要なキーワードを5つ挙げ、解説しながら中小企業にも必要なセキュリティ対策をご紹介してまいります。

中小企業のセキュリティ対策

浅間商事は毎年約2,600社の中小企業のお客さまとお取引をしていますが、セキュリティ対策に対する考え方はお客さまによって異なります。

士業や金融関係など、機密情報を多く扱う業界では、ご相談内容の具体性や投資額も高い印象です。一方でセキュリティ対策まで手が回らない、というお客さまも少なくありません。

中小企業もターゲット

残念ながら、サイバー攻撃は一部の大企業や業界を狙ったものではありません。無差別に行われており、中小企業や個人もターゲットになっています。

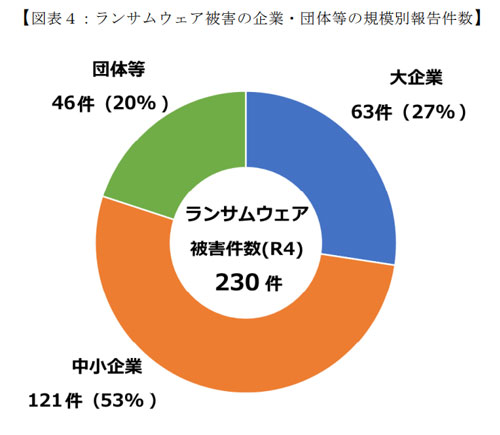

警察庁の調査※1によると、令和4年における脅威の動向として、ランサムウエア被害(230件)を企業・団体等の規模別にみると、中小企業は121件、全体の53%を占め、規模を問わず被害が発生していることが分かります。

また、中小企業が攻撃を受けたことで、取引先の大企業に被害が広がるケースも少なくありません。

IPA(情報処理推進機構)の「情報セキュリティ10大脅威 2023※2」では、2022年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案について、「サプライチェーンの弱点を悪用した攻撃」を2位に挙げています。

サプライチェーンとは、商品の企画・開発から消費までに至る一連の流れです。自社だけでなく、取引先やパートナー企業など、他社ともかかわるのが特徴です。

サプライチェーン攻撃は、この流れの中でセキュリティ対策が不十分なところを攻撃し、そこを踏み台として攻撃を波及させます。

セキュリティ対策は経営課題

中小企業もサイバー攻撃の対象であり、セキュリティ対策は必要なものです。

被害に遭えば、業務が停止する、機密情報が漏えいして情報資産や社会的信用を失うなどのリスクがあります。サプライチェーン攻撃で取引先にも影響する被害にあえば、今後のビジネスへの影響も避けられません。

このような事態を防ぐためにも、セキュリティ対策は「経営課題」の一つとも言えます※3。

しかし、経営層で話題に上がることが少なく、体制や投資について、現場との温度差があるケースも少なくありません。

サイバー攻撃は、被害にあってからの対応は限られており、予防が大変重要です。サイバー攻撃の被害は、調査やデータの復旧などの費用にとどまらず、企業が社会的信用を失うことも大きな損失につながります。そして、事前に対策があったのか否かで、会社の信用度や取引先への説明に大きな差が出ると考えられます。

浅間商事でも、お客さまに「セキュリティ対策を他人事とせず、関心を持っていただくこと」に力を入れています。

※1: 令和4年におけるサイバー空間をめぐる脅威の情勢等について(警察庁)

※2: 情報セキュリティ10大脅威 2023(IPA)

※3: サイバー攻撃 今、そこにあるリスク(内閣サイバーセキュリティセンター(NISC))

相談して知識を深め、共有する

自社のセキュリティ対策に不安を感じられているお客さまに、おすすめのアクションをご紹介します。大切なのは次の3つです。

- 知る

- 相談する

- 社内に広げる

まず、セキュリティ対策についてIT担当者さまが積極的に情報収集し、知識を深めていただくことが大切です。IPAをはじめとした各種団体が、わかりやすい解説冊子などを発行しています。サイバー攻撃は常に手法が新しくなるため、定期的に情報収集することも業務の一つとして捉えましょう。なお、当社のブログも初心者向けに執筆しておりますので、ぜひお役立てください。

次に、不明点や自社の課題が見えてきたら、信頼できる団体・会社に相談してみましょう。セキュリティ対策に関する情報は膨大にあるため、プロに相談し、自社の課題の洗い出しと、自社に合った手法の検討から始めるのがおすすめです。

当社も中小企業のセキュリティ対策に強みがありますので、ぜひお気軽にご相談ください。

そして最後に大切なのが、共有する・社員教育です。

100%有効なセキュリティ対策はありません。可能な限りリスクを減らすためにも、社員の皆さま一人ひとりが必要な知識を持ち、攻撃の抜け道を作らないことが大切です。

入社時はもちろん、年に1回でも研修を実施し、社員の皆さまにセキュリティ意識を高めていただくことも大切なセキュリティ対策の一つです。

さて、ここからは具体的なキーワードを挙げながら、セキュリティ対策の時流を解説してまいります。

基本1:迷惑メール対策

『迷惑メール対策』とは、危険なメールからサイバー攻撃を受けないための対策です。迷惑メールを受信しない、怪しい添付ファイルやURLを無効化して受信する、といった対策があります。

インターネットに接続し仕事をしていれば、さまざまなサイバー攻撃に遭う可能性があります。その中でも、メールを起因とした攻撃は、20%近いという調査結果もあります※1。迷惑メール対策はセキュリティ対策の中でも基本の対策の一つと言えます。

一度怪しいメールを受信し開封やリンクをクリックしてしまうと、メールアドレスが漏れてしまい、常に不審なメールが届く状況になる場合もあります。しかし、業務で使い続けてきたメールアドレスの変更は容易でないこともあるでしょう。

迷惑メールの対策例、考え方についてご紹介します。

- 迷惑メールを受信しない仕組みを導入する

- 受信した怪しいファイルやURLを無効化する

- 迷惑メールについて社員教育を行う

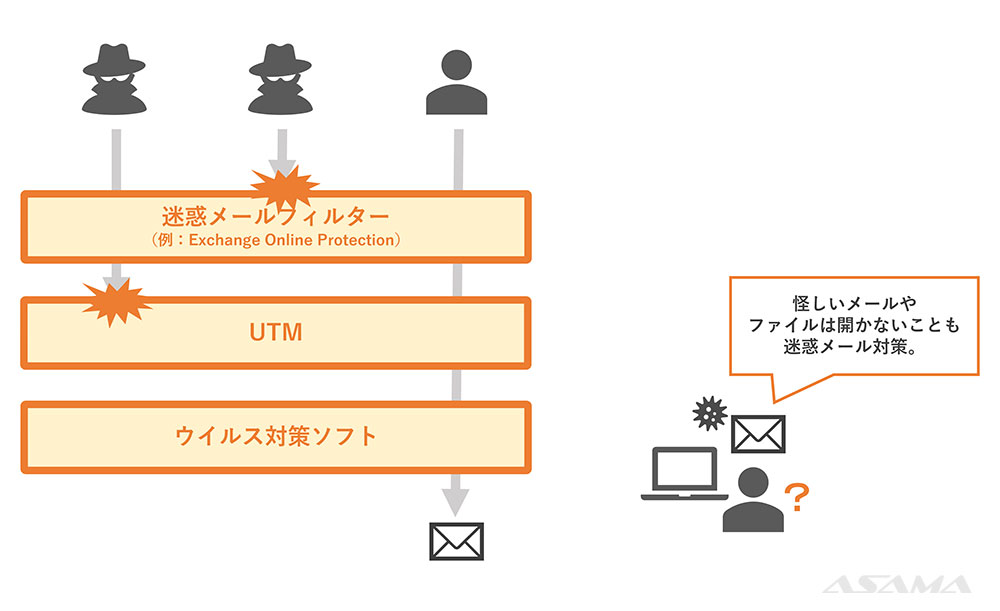

迷惑メールを受信しない仕組み

メーラーの設定で、迷惑メール設定機能をお使いのお客さまも多いと思います。このような作業の他、ウイルス対策ソフト、UTM、迷惑メールフィルターなど、迷惑メールを受信しない仕組みが複数あります。図のように、メールサーバーでフィルターをかけ、社内のネットワークの入り口で監視、さらにパソコンにまで到達したメールをソフトでチェックする、といった複数の対策を組み合わせることが重要です。後述の『多層防御』の章もあわせてご確認ください。

受信した怪しいファイルやURLを無効化

受信したメールを検査し、怪しい添付ファイルを削除する、URLを安全なものに変更もしくは削除する、といったサービスがあります。

たとえば、浅間商事のメールはマイクロソフト社のExchange Onlineを使用しているため、迷惑メール対策にオプションのMicrosoft Defender for Office 365(旧称:Office 365 Advanced Threat Protection)※を利用しています。メールはクラウド上でチェックされ、メールに添付されたファイルやURLが、より安全な状態で受信できます。(※Microsoft Defender for Office 365)

迷惑メールについて社員教育を行う

少しでも怪しいと感じるメールは、「開かない」「クリックしない」「リンク先で情報を入力しない」ことが大切です※2。そして、このようなルールを、社内で共有・運用いただくことが、中小企業のIT担当者さまの重要な業務の一つだと考えております。

機器やサービスではなく、社員に対してセキュリティ教育を行うことでリスクを減らす対策は「人的防御」と呼ばれ、メールに限らず、重要視されているセキュリティ対策の一つです。

※1: 2021年に発生したインシデントは1,451件、うち49.2%がメールとWebアクセスに起因 【国内企業・団体の情報セキュリティ対策の実態を調査】(デジタルアーツ株式会社)

※2: 迷惑メール相談センター(一般財団法人 日本データ通信協会)

【お客さま事例】セキュリティ対策としてUTMを導入。迷惑メールの減少を実感。

【浅間商事の自社事例】Microsoft Defender for Office 365を初めとした複数の対策により、現在迷惑メールの受信はほぼゼロ。メールを介したサイバー攻撃からの防御はもちろん、迷惑メールを振り分けるといった無駄な業務の削減効果も。

基本2:多層防御(たそうぼうぎょ)

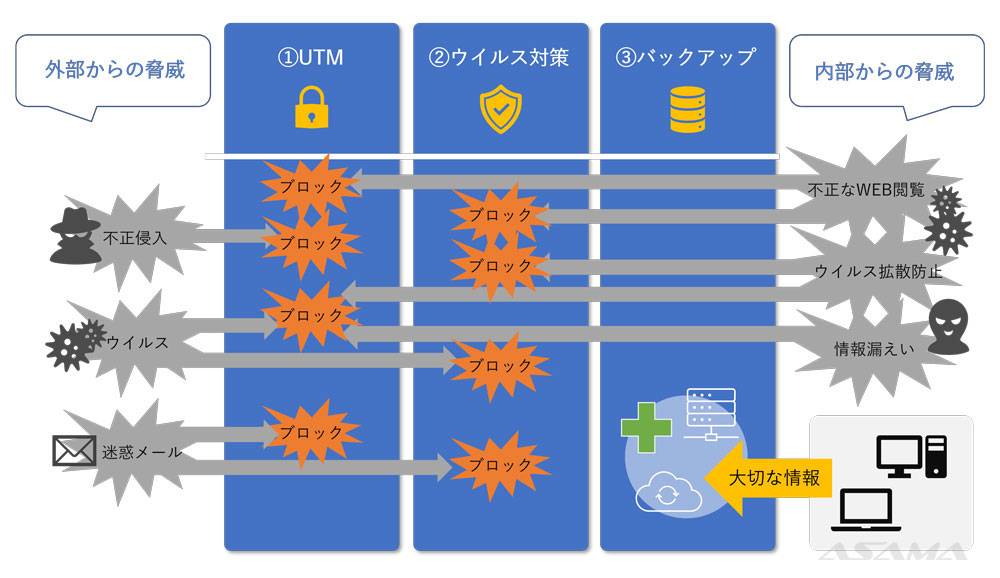

『多層防御』とは、「複数のセキュリティ防御策」のことです。

たとえば、浅間商事では「UTM」+「ウイルス対策ソフト」+「バックアップ」の組み合わせを、中小企業に必要な基本対策と考えております。

1層:UTM「ネットワークの出入り口の保護」

2層:ウイルス対策ソフト「パソコンの保護」

3層:バックアップ「データの復旧」

この3つの組み合わせでは、UTMが主に不正アクセスを防ぎ、ウイルス対策ソフトがウイルスを検知・駆除します。また、万が一感染してしまった場合も、バックアップから必要なデータを復元できるという組み合わせになっています。

UTMを使っているので心配はない、ウイルス対策ソフトを入れているので安心、といった声も聞きますが、いずれもリスクがあります。

UTMはネットワークの出入り口を保護するため、ネットワーク内でUSBなどのメディアを通じて端末がウイルス感染することは防げません。また、ウイルス対策ソフトはネットワークへの不正アクセス対策が取れません。

UTMもしくはウイルス対策ソフトをすり抜けた際に、もう一方でカバーするのが「多層防御」の考え方です。どちらか片方だけでよいのではなく、両方あることでより安全な環境を構築できます。

浅間商事のお客さまでは、IT資産管理ツールで端末をパソコンやスマートフォンを管理したり、クラウド上のバックアップを二重に取ったりなど、自社に合った複数の対策を取られるケースも少なくありません。

【お客さま事例】もともとウイルス対策ソフトのみだったが、UTMの試験導入(デモ)で複数の攻撃の形跡を確認し、その効果を実感。さらに、重要なデータの保護のためにバックアップ付きのNASパックを導入。多層防御として、UTMの正式導入およびバックアップ体制を構築。

UTMは毎月数10件以上の脅威を低減、毎日届いていた迷惑メールも激減。また、「バックアップパック導入により、PCの故障や誤ったデータ削除などを心配することなく、安心して仕事が出来るようになった」とのご感想をいただく。

基本3:脱PPAP

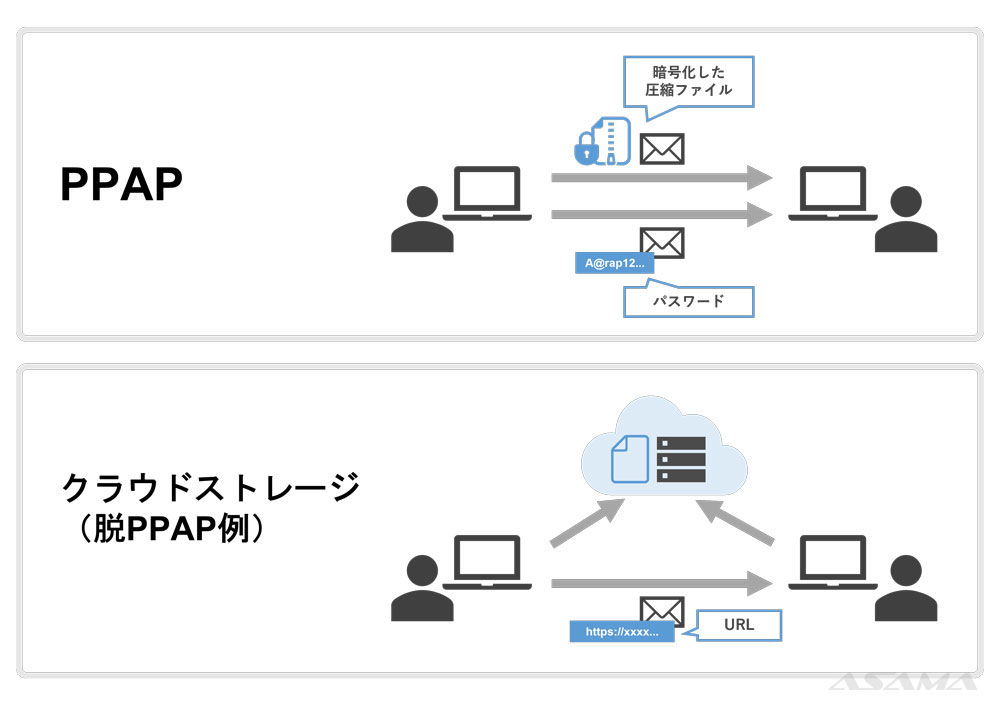

『脱PPAP』とは、暗号化した圧縮ファイルをメールに添付し、別のメールでパスワードを送る手法を取りやめる動きです。

PPAPは下記の略語です。

P:PasswordつきZIP暗号化ファイルを送ります

P:Passwordを送ります

A:A(暗号化)

P:Protocol(プロトコル)

「電子メールでファイルを送受信する際に、ファイルを暗号化し、暗号化したファイルとその解除用パスワードを、2通のメールで送る手法」を表現しています。「脱PPAP」とは、その手法からの脱却を表したキーワードです。

これまで、多く使われてきたこの手法が問題視されるようになった背景には、次のような点が挙げられます。

- 暗号化されたファイルは、ウイルスチェックをすり抜けてしまう

- 暗号化形式の脆弱性

- 送信ミスなどによる情報漏えいのリスク

メールの添付ファイルが暗号化されていると、UTMやウイルス対策ソフトでウイルスを検知・駆除できないケースがあります。

また、暗号化しても、暗号化形式には脆弱性があり、総当たりで復元されてしまう可能性もあります。

そして、万が一メールの送信先を間違えるとファイルの回収はできなくなるため、PPAPは人為的なミスによる情報漏えいにもつながっています。

以上のように、セキュリティ対策として、暗号化ファイルをメールで送信することを禁止する動きが、近年広がっています。

対策として、浅間商事では中小企業向けにクラウドストレージの利用をおすすめしております。

ウイルスチェックといったセキュリティ対策や、アクセス制限、ダウンロード回数の制限、ダウンロード通知などが可能です。万が一、ダウンロードURLが記載されたメールの送信先を間違えても、サーバーからファイルを削除することでアクセスを遮断できます。

詳しくは下記の記事もご参照ください。

【浅間商事自社事例】お客さまとのファイルのやり取りに、クラウドストレージサービスを利用。安全にファイルを共有できるだけでなく、ダウンロード通知、ダウンロード回数制限なども可能。誤ったファイルを共有した場合も、ストレージから削除することで情報漏えいのリスクも低減。メールに添付しづらい重たいファイルも気軽に共有できるようになった。

※クラウドストレージは、士業など機密情報を多く扱うお客さまでのニーズが高まっています。また、建設・デザイン系など、容量が大きいファイルを扱うお客さまからも、多数のお問い合わせをいただいております。

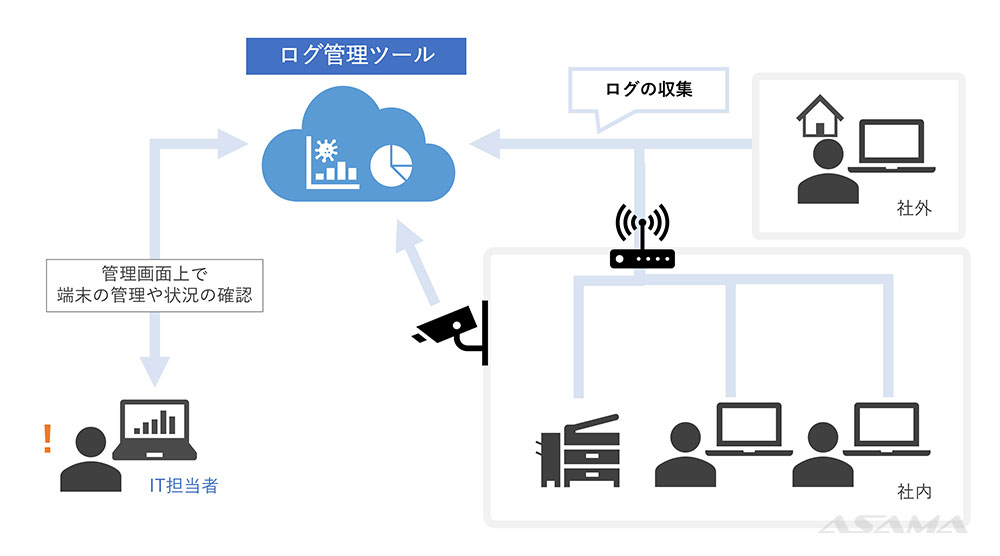

基本4:ログ管理

『ログ管理』とは、いつ、誰が、どこで、どの端末で、何をしたか、といった履歴をデータで残し、それによって外部からの攻撃の早期発見や、内部からの情報漏えいの抑止などを図る対策です。また、実際に被害に遭った場合も、ログは調査に欠かせない情報です。

「ログ管理」は新しい手法ではなく、10年以上前から大企業を中心に導入が進んできましたが、近年は中小企業向けのツールも普及し、導入が進んでいます。

対象となるログはさまざまで、パソコンなどの端末、クラウドサービスの利用履歴だけではなく、電話やFAXの利用履歴、複合機での印刷、監視カメラの撮影データ、オフィスの入退室履歴も、すべてログです。

何を対象とし、どのようなデータを記録し、そして管理・運用するかは、お客さまの業種・業態・目的などよって異なります。

ログはさかのぼって取得はできませんし、保存容量の関係でデータの保存期間が決まっている場合もあります。自社で重視している点を整理しながら、導入ツール、サービスを検討し、運用方法・体制についても検討が必要です。

【お客さま事例】ログ管理もできるIT資産管理ツールの事例。高額なオンプレミス版のIT資産管理ツールで社内のパソコンを管理していたが、使い方が複雑で、費用対効果が十分に感じられなかった。

社内のパソコンがデスクトップからモバイルパソコンに入れ替わり、かつテレワークも進んだことから、クラウド版ツールを検討。ライセンス更新のタイミングで浅間商事より中小企業向けの手軽なツールをご紹介し、導入。クラウド版にて社内のパソコンのリモート管理が実現した。分かりやすい画面で利用も進むようになった。

【浅間商事の自社事例】自社で複数のセキュリティ対策を施しているが、そのうちの一つがMicrosoft 365「監査ログ」の運用※。サイバー攻撃や情報漏えいが発生した際、Microsoft 365上にあるファイルやメールなどのデータに、誰が(どのIDが)いつ、どのデータに、何をしたのか、といったことの、検索が可能。(大企業向け、もしくはオプションの機能です。ご利用についてはお問い合わせください。)

※コンプライアンス ポータルで監査ログを検索する(Microsoft 365)

基本5:ゼロトラスト

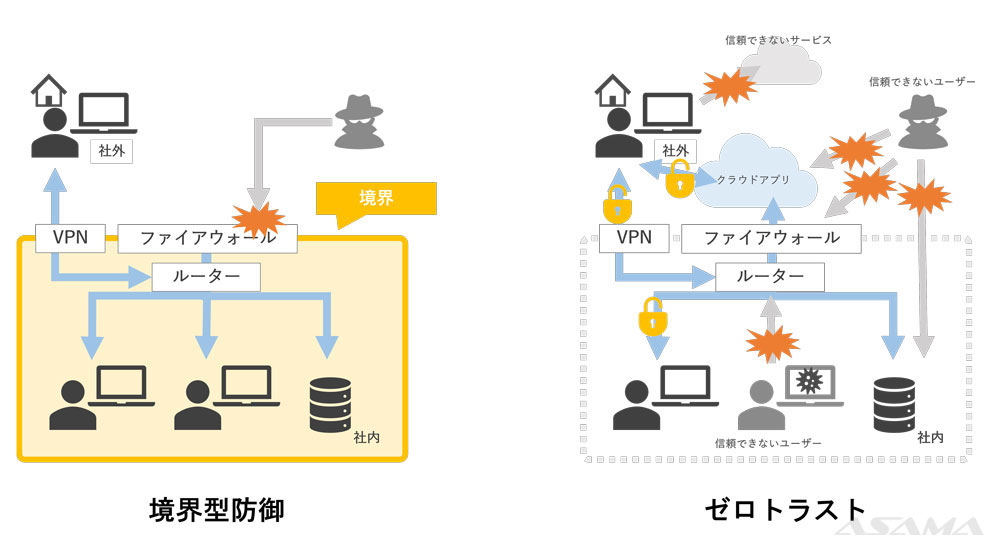

『ゼロトラスト』とは、「境界型防御内のネットワークは安全で、境界外部のネットワークは危険だ」という従来の考え方に対して、「たとえ境界内部であっても無条件に信用せず、全てにおいて確認し認証・認可を行う」という概念です※1。

セキュリティにおいて「信用しないことを前提」に対策をとる考え方です。

従来のセキュリティ対策の考え方は「境界型防御」とも呼ばれ、侵入されないように守る対策です。基本1でご紹介したUTMは、境界型防御の一つです。

一方でゼロトラストは、社内のデータなどにアクセスするもの(人、端末、アクセス元など)をすべて信用せず、毎回その安全性を検証することで、被害を防ぎます。

近年、テレワークの普及やクラウドサービス利用の急増などにより、社外で仕事をする、社外(クラウド上)でデータ運用を行うといったことが一般的になってきました。このような背景もあり、ゼロトラストセキュリティ対策への関心が高まっています。

IPAの「ゼロトラスト移行のすゝめ※1」では、ゼロトラストを構成する重要な要素を、「ID統制」「デバイス統制・保護」「ネットワークセキュリティ」「データ漏洩防止」「ログの収集・分析」に分類しています。

また、マイクロソフト社の学習サイト「Microsoft Learn※2」では、ゼロトラストについて次のように記載しています。

- 「誰も信用せず、全部確認する」

- 3つの原則:①明示的に検証する ②最小限の特権アクセス ③侵害を想定する

- 6つの基本的な柱:①ID ②デバイス ③アプリケーション ④データ ⑤インフラ ⑥ネットワーク

たとえばクラウドサービスを利用する際のワンタイムパスワード、多要素認証といったものはID統制であり、ユーザーの認証を強化する仕組みです。退職者のIDを都度削除することも、セキュリティ上重要です。

また、ログの収集や監視・分析も有効な対策の一つです。社内・社外問わず、ログを管理することで、サイバー攻撃の検知や情報漏えい対策に役立てられます。

ただ、どのようなサービスを組み合わせ、採用し、運用していくかなど、ゼロトラストは自社に合わせた設計が必要な対策です。

大企業を中心にこのゼロトラストへの移行が進んでいますが、リソースが限られた中小企業には難易度が高いセキュリティ対策と言えます。中堅・中小企業の「ゼロトラストに基づいた対策に取り組む方針である」との回答が6.0%(2022年)という調査結果もあります※3。

さらに、中小企業では境界型防御も不十分なケースがあります。ゼロトラストだけでは対策として不十分であり、境界で攻撃を防ぎ、内部への侵入率を下げることも大切です。

IPA「ゼロトラスト導入指南書※4」では、境界型防御とゼロトラストを融合した、「ハイブリッド・セキュリティ」の考え方がまとめられています。浅間商事では、中小企業のお客さまに、まず境界型防御を整備し、さらに自社に必要なサービスを検討されることをおすすめいたします。

※1: 「ゼロトラスト移行のすゝめ」(IPA、P5 第1章:はじめに 1.1.ゼロトラストとは)

※2: 「ゼロ トラスト モデルについて説明する」(Microsoft)

※3: 中堅・中小企業向けに「ゼロトラスト」が広く普及しない要因とその打開策(株式会社ノークリサーチ)

※4: 「ゼロトラストという戦術の使い方」(IPA)

まとめ

サイバー攻撃は一部の大企業や業界を狙ったものではありません。無差別に行われており、中小企業や個人もターゲットになっています。

サイバー攻撃は、被害にあってからの対応は限られており、予防が大変重要です。万が一被害に遭ってしまった場合にも、事前に対策があったのか否かで、会社の信用度や取引先への説明にも大きな差が出るでしょう。

浅間商事ではお客さまに、「セキュリティ対策を他人事とせず関心を持っていただくこと」に力を入れています。

今回は具体的なキーワードを挙げながら、セキュリティ対策の時流を解説いたしました。

- 迷惑メール対策

- 多層防御(たそうぼうぎょ)

- ログ管理

- 脱PPAP

- ゼロトラスト

浅間商事では、ウイルス対策ソフト+UTM+バックアップによる多層防御を、中小企業に必要最低限必要な対策と考えております。これらに加え+αの対策を、お客さまの課題に合わせながらご提案しております。

浅間商事は中小企業のセキュリティソリューションに、豊富な実績がございます。ぜひお気軽にご相談ください。